Los investigadores de seguridad han logrado extraer la clave secreta que utilizan los procesadores Intel para cifrar las actualizaciones, y los efectos de su descubrimiento podrían ser considerables.

Con la llave en la mano, ahora es posible descifrar las actualizaciones de microcódigo de Intel para corregir vulnerabilidades de seguridad y otros errores. Incluso podría permitir a los piratas informáticos lanzar actualizaciones al chip con su propio microcódigo, incluso si no pudieran sobrevivir al reinicio del sistema.

El investigador independiente Maxim Goryachy y los investigadores Dmitry Sklyarov y Mark Ermolov de Positive Technologies hicieron el descubrimiento explotando una vulnerabilidad crítica que Ermolov y Goryachy encontraron en el motor de gestión de Intel en 2017.

Goryachy proporcionó información adicional sobre el último descubrimiento del equipo de investigación en un mensaje directo a Ars Technica, diciendo:

“Por el momento, es bastante difícil evaluar el impacto en la seguridad. Pero en cualquier caso, esta es la primera vez en la historia de los procesadores Intel que puede ejecutar su microcódigo en el interior y buscar actualizaciones. "

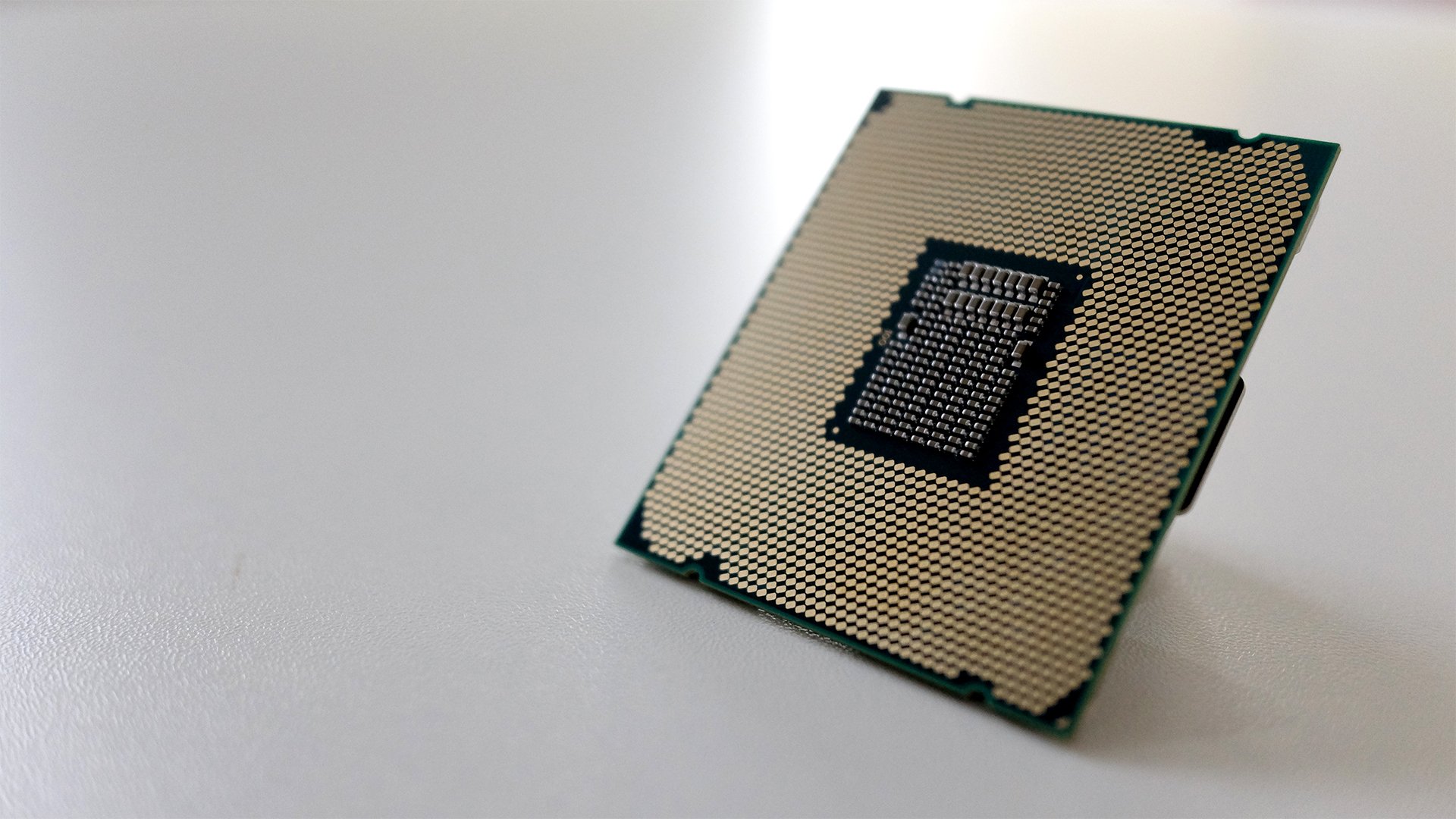

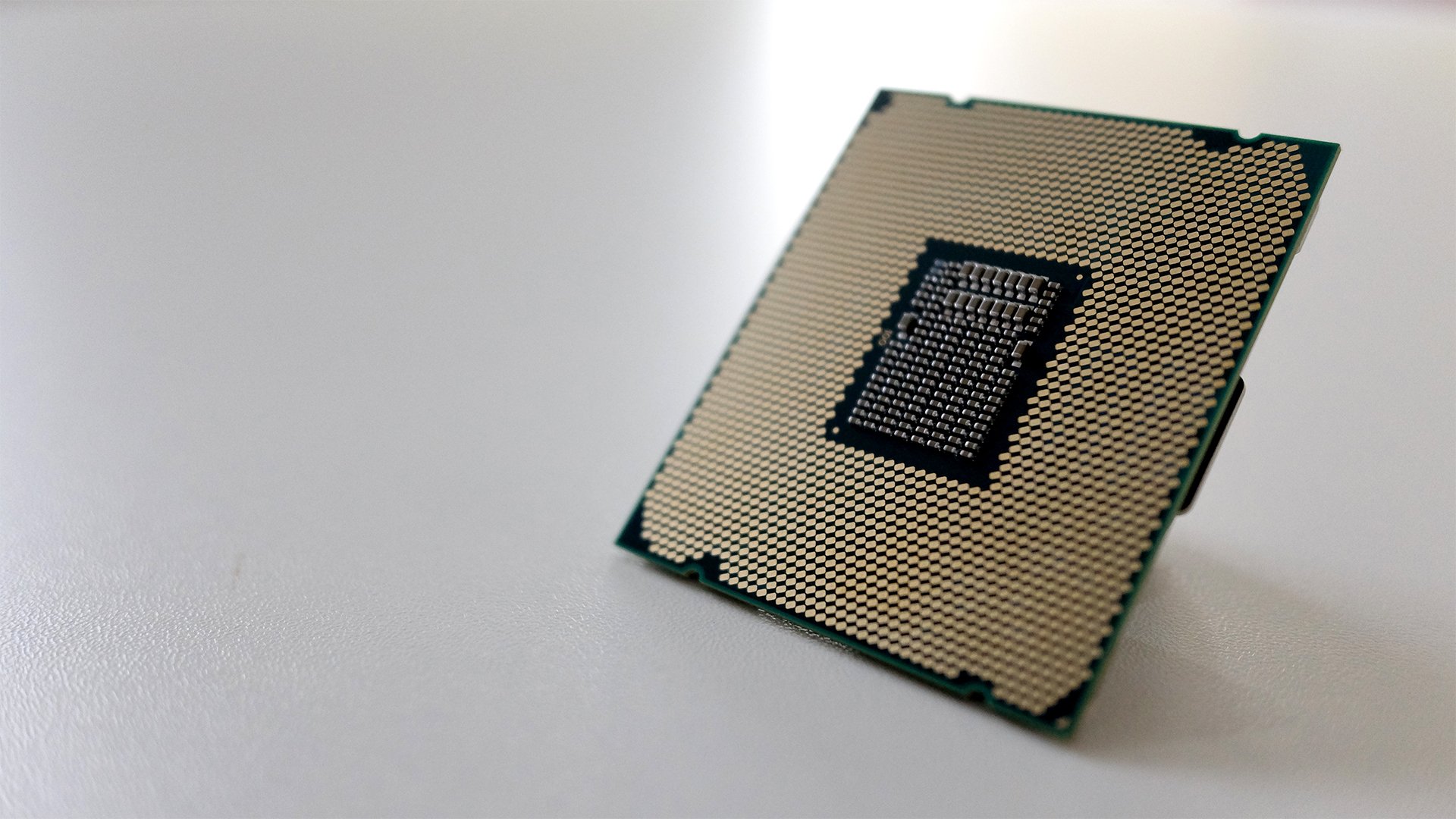

Pastilla de chip rojo

Hace tres años, Goryachy y Ermolov descubrieron una vulnerabilidad crítica en el motor de administración de Intel, indexado como Intel SA-00086, que les permitió ejecutar el código de su elección en el núcleo dependiente de los procesadores Intel. Si bien el gigante de los chips ha lanzado un parche que corrige el error, aún podría explotarse porque los procesadores se pueden revertir a una versión anterior de firmware sin el parche.

A principios de este año, el equipo de investigación pudo utilizar la vulnerabilidad que encontraron para desbloquear un modo de servicio integrado en los chips de Intel llamado "Desbloqueo rojo" que utilizan sus ingenieros para depurar el microcódigo. Goryachy, Ermolov y Sklyarov luego nombraron su herramienta para acceder al depurador Chip Red Pill en una referencia a The Matrix.

Al acceder a uno de los procesadores Intel basados en Goldmont en el modo Red Unlock, los investigadores pudieron extraer un área ROM especial llamada MSROM (secuenciador de microcódigo ROM). Luego, realizaron ingeniería inversa del microcódigo del fabricante de chips y, después de meses de análisis, pudieron extraer la clave RC4 que Intel utilizó en el proceso de actualización. Sin embargo, los investigadores no pudieron descubrir la clave de firma que utilizó Intel para demostrar criptográficamente si una actualización es genuina o no.

En un comunicado, los funcionarios de Intel minimizaron el descubrimiento del equipo mientras aseguraban a los usuarios que sus procesadores están a salvo de actualizaciones de chips potencialmente maliciosas, diciendo:

“El problema descrito no representa una exposición a la seguridad del cliente y no confiamos en la ofuscación de la información detrás del desbloqueo rojo como medida de seguridad. Además de la mitigación INTEL-SA-00086, los OEM que siguen las pautas de fabricación de Intel han mitigado las capacidades de desbloqueo específicas de OEM requeridas para esta investigación. La clave privada utilizada para autenticar el microcódigo no reside en el silicio y un atacante no puede cargar un parche no autenticado en un sistema remoto. "

Es posible que los piratas informáticos no puedan usar el descubrimiento de Goryachy, Ermolov y Sklyarov, pero para los investigadores de seguridad podría ser de gran ayuda, ya que ahora podrán analizar los parches de microcódigo de Intel. para ver cómo la empresa corrige errores y vulnerabilidades de seguridad.

Vía Ars Technica